科技先生9月27日讯,Synack首席安全研究员Patrick Wardle公布了一段新视频,主要展示了自己是如何利用密码泄露漏洞对macOS High Sierra发起攻击的,整个过程非常轻松。

前NSA黑客帕特里克·瓦尔德(Patrick Wardle)现在是Synack首席安全研究员,他公布一段视频,演示自己是如何利用密码泄露漏洞发起攻击的。密码存放在Mac计算机的Keychain内,一般来说,只有拿到主登录密码才能访问。瓦尔德却向我们证明,用户只要从网络下载一个无签名App,黑客不需要主登录密码就可以窃取所有纯文本密码。

对于此举,Patrick Wardle建议苹果拿出一些资金,奖给那些帮macOS找到漏洞的人。

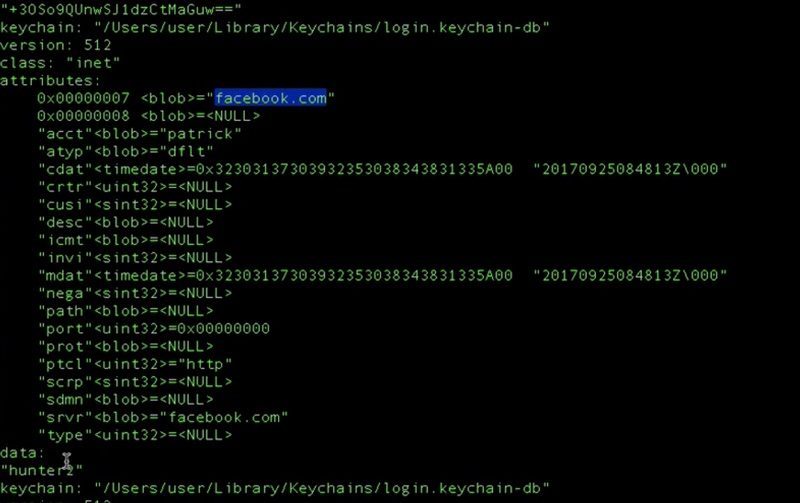

Patrick Wardle制作了一个名叫“keychainStealer”的App,用来演示攻击macOS High Sierra过程,当用户登录时,黑客可以窃取网站、服务密码和信用卡号码。黑客还可以利用看起来合法的App或者邮件发起攻击。

要想让这种漏洞发挥作用,用户需要从一个未知来源下载恶意第三方代码。苹果对应用程序在 Mac App Store 之外或不受信任的开发者处下载予以了强烈的反对警告。

事实上,苹果甚至不允许非信任的开发者的应用在没有明确覆盖安全设置的情况下被下载。

正如网上视频所展示的那样,Wardle 创建了一个概念验证的应用程序,叫做“keychainStealer”,能够访问 Twitter、Facebook 和美国银行的钥匙链中存储的纯文本密码。

Wardle 在福布斯杂志上谈到了这一漏洞,他说,即使在苹果的保护措施下,在 Mac 上运行恶意代码也并不难。

Wardle 在志采访时还表示:“并不需要 root 用户特权,如果用户登录了,我就可以转储并过滤掉密钥链,包括明文密码。”

“通常情况下,你不应该通过编程来做到这一点。”

他补充说:“我们今天看到的大多数攻击都涉及到社交账户管理,而且似乎成功地针对 Mac 用户。”

“我不会说 keychain 的开发是无用的——但恶意攻击能完成工作,不需要 root 用户,而且成功率达到 100%。”

目前,苹果尚未没有对外回应此事,相信macOS High Sierra的补丁应该会很快到来。